Investigadores de seguridad han descubierto dos nuevas campañas de malware, una de las cuales distribuye el troyano Ursnif, mientras que la otra además de propagar el mismo malware, infecta al objetivo con el ransomware GandCrab.

Aunque ambas campañas parecen ser trabajo de grupos de ciberdelincuentes separados, hay muchas similitudes en su ‘modus operandi‘.

Similitudes del ataque:

Ambos ataques comienzan con correos eletrónicos en la que suplantan la identidad de un conocido para adjuntar un documento de Microsoft Word. Este documento contiene macros de VBS maliciosas que hacen uso de Powershell para ejecutar su carga útil e infectar al objetivo.

Infección de Ursnif & GandCrab:

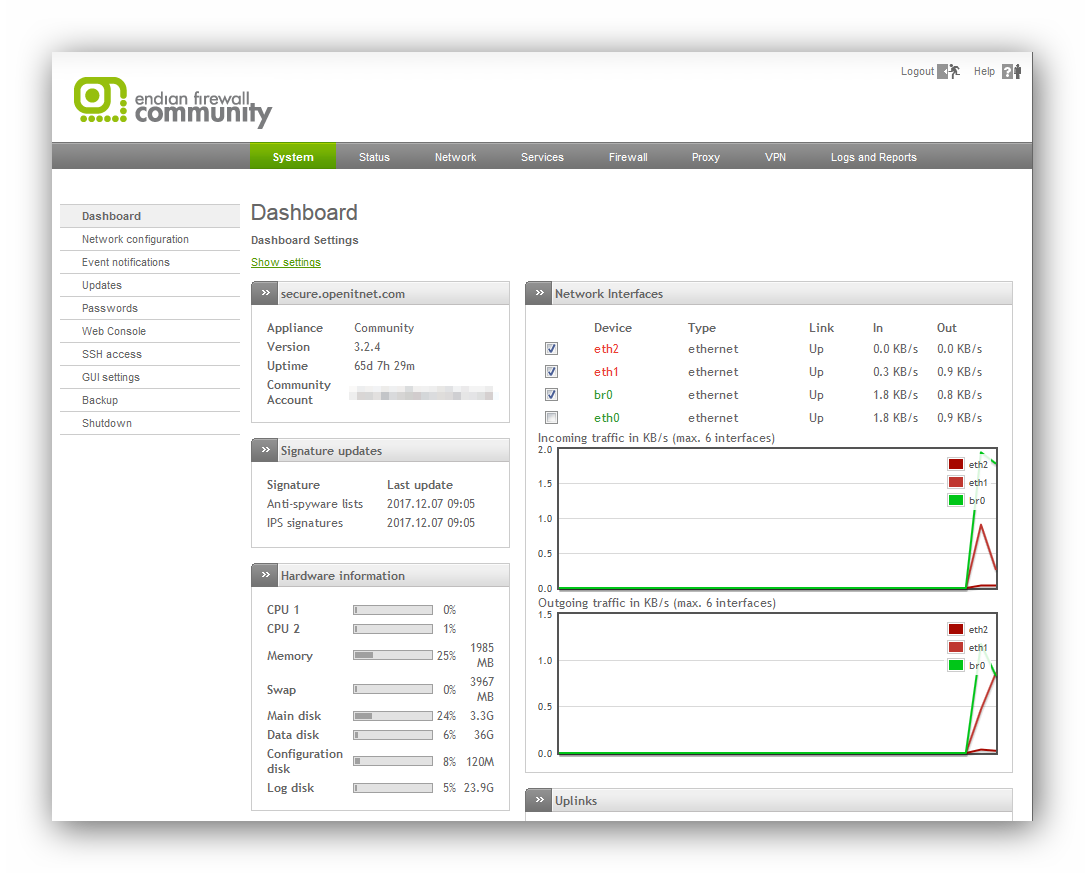

Como hemos explicado, el documento de MS Word contiene una macro maliciosa en VBS. Si esta se ejecuta con éxito, hace uso de Powershell para descargar y ejecutar tanto Ursnif como GandCrab en los sistemas infectados. En la siguiente imagen se puede ver de manera más clara:

La primera carga útil es una línea de Powershell codeada en base64 la cual evalúa la arquitectura del sistema objetivo y, dependiendo de la misma, descarga una carga adicional de Pastebin. Esta se ejecuta en memoria para hacer bypass de los antivirus comunes.

Finalmente, la carga útil instala una variante del ransomware GandCrab en el sistema de la víctima, bloqueándolo hasta que pague el rescate pertinente.

Infección de Ursnif:

Al igual que el anterior malware comentado, hace uso de macros VBS sobre un documento Word malicioso para iniciar la infección.

En este caso, una vez que se ha ejecutado, el malware recopilar información del sistema, la coloca en un archivo con formato CAB y la envía a su C&C a través de una conexión HTTPS.

Los investigadores de la compañía Talos han publicado una lista de indicadores de compromiso, junto con los nombres de los nombres de archivo de carga que utilizan sobre las máquinas comprometidas.

Fuente: Hispasec.com