Mediante el uso de una versión de Tor Browser infectada por un troyano, los cibercriminales detrás de esta campaña han tenido bastante éxito – hasta el momento sus cuentas de pastebin.com han tenido más de 500.000 visitas y han podido robar más de US$40.000 en bitcoins.

DOMINIOS MALICIOSOS

Esta versión de Tor Browser infectada por un troyano y descubierta recientemente ha llegado a los usuarios a través de dos sitios web que afirmaban ser los distribuidores de la versión oficial en ruso de este navegador. El primer sitio web muestra un mensaje en ruso indicándole al usuario que éste tiene una versión no actualizada de Tor. El mensaje aparece incluso si el usuario tiene la versión más reciente del navegador.

Fuente de la imagen: We Live Security by ESET

La traducción del contenido de la imagen es la siguiente:

¡Tu anonimato está en peligro!

ADVERTENCIA: tu navegador Tor no está actualizado

Haz clic en el botón «Actualizar»

Al hacer clic en el botón «Actualizar Tor Browser», el usuario es redirigido a una segunda página webdonde puede descargar el instalador para Windows. No hay indicios de que dicha página web haya distribuido el troyano para sistemas operativos como Linux, macOS o versiones móviles.

Fuente de la imagen: We Live Security by ESET

Ambos dominios – tor-browser[.]org y torproect[.]org – fueron creados en 2014. El segundo de estos dominios es muy similar al sitio web oficial (torproject.org), solo que simplemente le falta una letra. Para los usuarios rusos, el hecho de que falte una letra en el dominio puede no levantar sospechas debido a que «torproect» suena muy parecido a la transliteración del alfabeto cirílico. Sin embargo, no ha sido un error ortográfico aquello en lo que los atacantes se han apoyado, ya que promocionaron ambos sitios web en varias fuentes.

DISTRIBUCIÓN

En 2017 y a principios de 2018 los atacantes distribuyeron los sitios web que contienen la versión de Tor infectada por el troyano a través de mensajes de spam en varios foros rusos. Estos mensajes son de contenido variado, incluyendo mercados de la darknet, criptomonedas, y métodos para saltarse la censura y privacidad en Internet. Específicamente, algunos de estos mensajes mencionan a Roskomnadzor, una entidad gubernamental rusa dedicada a la censura de los medios de comunicación.

En abril y marzo de 2018, los criminales comenzaron a usar pastebin.com para promocionar los dominios relacionados con la página falsa que distribuye la versión infectada de Tor. En concreto, crearon cuatro cuentas y publicaron una gran cantidad de pastes que fueron optimizados para que se situaran entre los primeros puestos de los motores de búsqueda de Internet, de manera que fueran encontrados más rápidamente por usuarios que realizaban búsquedas relacionadas con drogas, criptomonedas, cómo saltarse los métodos de censura, y nombres de políticos rusos.

La idea detrás de esto es que una víctima potencial realice una búsqueda de palabras específicas y en algún punto visite uno de los pastes generados. Cada uno de estos pastes tiene una cabecera que hace promoción del sitio web falso.

Fuente de la imagen: We Live Security by ESET

La traducción de esta última imagen es la siguiente:

BRO, descarga el navegador Tor para que los policías no te vigilen. Los navegadores normales muestran lo que estás viendo, incluso cuando usas proxies y plug-ins VPN. Tor cifra todo el tráfico y lo pasa a través de servidores aleatorios alrededor del mundo. Es más confiable que una VPN o un proxy, y evita todo tipo de censura por parte de Roskomnadzor. Este es el sitio oficial del navegador Tor:

torproject[.]org

Tor Browser con anticaptcha:

tor-browser[.]org

Guarda el enlace

Los criminales alegan que esta versión de Tor Browser tiene capacidad anticaptcha, lo cual no es cierto.

Todos los pastes de las cuatro cuentas fueron visualizados más de 500.000 veces. Sin embargo, no es posible decir cuántas personas visitaron los sitios web y descargaron la versión de Tor Browser afectada por el troyano.

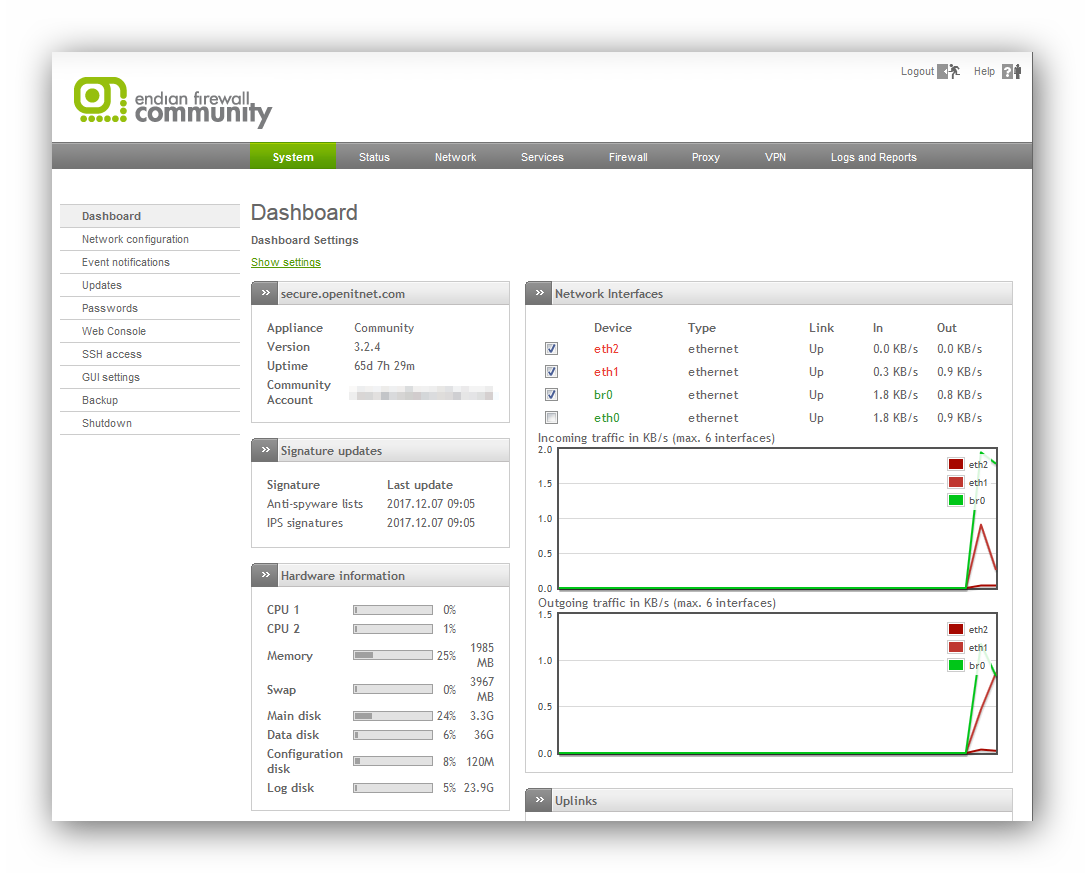

ANÁLISIS

Esta versión infectada de Tor es totalmente funcional. De hecho, está basada en la versión 7.5 de Tor Browser, lanzada en enero de 2018. Así pues, usuarios no muy técnicos no notarán ninguna diferencia entre la versión original y la infectada.

No se le hicieron cambios al código original de Tor Browser; todos los archivos binarios de Windows son exactamente los mismos que los de la versión original. No obstante, los criminales cambiaron la configuración por defecto del navegador y algunas de sus extensiones.

Fuente de la imagen: We Live Security by ESET

Los criminales quieren evitar que las víctimas actualicen la versión infectada de Tor, porque de hacerlo, la versión a la que se actualice el navegador no estará infectada y será legítima. Por ello deshabilitaron todo tipo de actualizaciones en la configuración, e incluso renombraron la herramienta de actualización cambiando el nombre «updater.exe» a «updater.exe0».

Además del cambio realizado a la configuración de las actualizaciones, los criminales cambiaron el User-Agent por defecto a un valor único estándar:

Mozilla/5.0 (Windows NT 6.1; rv:77777.0) Gecko/20100101 Firefox/52.0

Todas las víctimas que hacen uso de la versión infectada de Tor tienen el mismo User-Agent, y ésto puede ser usado como huella por los criminales para detectar en el lado del servidor si la víctima está utilizando la versión infectada de Tor.

El cambio más importante se ha realizado en la configuración de «xpinstall.signatures.required», que deshabilita la comprobación de la firma digital para los add-ons instalados de Tor. Por lo tanto, los atacantes pueden modificar cualquier add-on y éstos serán cargados por el navegador sin ningún problema a pesar de no comprobar previamente la firma digital.

Además, los criminales modificaron el add-on «HTTPS Everywhere» incluido en el navegador, específicamente el archivo «manifest.json». El cambio añade un script de contenido (script.js) que será ejecutado al cargar cualquier página web.

Fuente de la imagen: We Live Security by ESET

Este nuevo script informa al servidor C&C sobre la dirección de la página web que está siendo visitada y descarga un payload de JavaScript que será ejecutado en la página actual. El servidor C&C se encuentra en un dominio .onion, lo que quiere decir que se puede acceder a él solo a través de Tor.

Ya que los criminales son capaces de saber qué página web está siendo visitada por la víctima, también podrían ejecutar distintos payloads de JavaScript para las diferentes páginas web. Sin embargo, en este caso el payload es el mismo para todos los sitios web.

El payload de JavaScript funciona como una inyección web estándar, lo que significa que puede interactuar con el contenido de las páginas web y llevar a cabo diferentes acciones. Por ejemplo, puede recolectar formularios e información, esconder o inyectar contenido de una página web visitada, mostrar mensajes falsos, etc.

No obstante, cabe señalar que la desanonimización de la víctima es una tarea difícil ya que el payload de JavaScript se ejecuta en el contexto del navegador Tor y no tiene acceso a la IP real u otras características físicas del equipo de la víctima.

MERCADOS DE LA DARKNET

El único payload de JavaScript detectado durante la investigación tiene como objetivo tres de los markets rusos en la darknet más importantes. Este payload se centra en QIWI (un servicio popular de transferencia ruso) y carteras de bitcoin localizadas en las páginas de estos mercados.

Fuente de la imagen: We Live Security by ESET

Una vez la víctima visita su perfil en la página para añadir fondos a su cuenta usando directamente el pago por bitcoins, el navegador infectado de Tor automáticamente cambia la dirección original por la que es controlada por los criminales.

Durante la investigación se identificaron tres carteras de bitcoin que han sido usadas en esta campaña desde el año 2017. Cada una de estas carteras contiene un número relativamente grande de transacciones pequeñas, lo cual sugiere que estas carteras han sido utilizadas por la versión infectada de Tor.

En el momento en que el artículo en el que se basa esta publicación fue escrito, la cantidad total de fondos recibidos por las tres carteras era de 4.8 bitcoins, lo que equivale a más de US$40.000. No obstante, la cantidad real de dinero robado es mayor, ya que la versión infectada de Tor también afecta a las carteras QIWI, como se ha mencionado con anterioridad.

CONCLUSIÓN

La versión infectada de Tor es un malware atípico, diseñado para robar criptomonedas a aquellas personas que visitan mercados en la darknet. Los criminales no modificaron los componentes binarios de Tor Browser; en su lugar, introdujeron cambios en la configuración y la extensión HTTPS Everywhere. Esto les ha permitido robar criptomonedas sin ser detectados durante años.

IOCs

ESET detection names:

- JS/Agent.OBW

- JS/Agent.OBX

SHA-1: 33E50586481D2CC9A5C7FB1AC6842E3282A99E08

Dominios:

- torproect[.]org

- tor-browser[.]org

- onion4fh3ko2ncex[.]onion

Cuentas de Pastebin:

- https://pastebin[.]com/u/antizapret

- https://pastebin[.]com/u/roscomnadzor

- https://pastebin[.]com/u/tor-browser-download

- https://pastebin[.]com/u/alex-navalnii

- https://pastebin[.]com/u/navalnii

- https://pastebin[.]com/u/obhod-blokirovki

Direcciones de Bitcoin:

- 3338V5E5DUetyfhTyCRPZLB5eASVdkEqQQ

- 3CEtinamJCciqSEgSLNoPpywWjviihYqrw

- 1FUPnTZNBmTJrSTvJFweJvUKxRVcaMG8oS

Técnicas de ATT&CK MITRE

Persistencia: el navegador de Tor infectado contiene una extensión HTTPS Everywhere modificada.

Recolección: el navegador de Tor infectado es capaz de cambiar el contenido, modificar el comportamiento, e interceptar información usando técnicas «man-in-the-browser».

Comando y Control (C&C): el navegador de Tor infectado usa el servicio onion de Tor para descargar el payload de JavaScript,

Impacto: el navegador de Tor infectado cambia carteras de bitcoin y QIWI en mercados de la darknet.

Fuente: Hispasec.com