Investigadores de seguridad han descubiero una nueva campaña maliciosa perteneciente al grupo de hackers conocido como «Whitchetty» que usa esteganografía para esconder una backdoor en el logo de Windows.

Se cree que Witchetty es cercano al grupo de atacantes apoyado por China llamado APT10 (conocido como ‘Cicada’). También se considera que forman parte de los operativos de TA410, previamente vinculados a un ataque contra las empresas energéticas estadounidenses.

Symantec reporta que el grupo de atacantes está articulando una nueva campaña de ciberespionaje lanzada en febrero del 2022 que tenía como objetivo dos gobiernos en Oriente Medio y una bolsa de valores en África y que todavía está en curso.

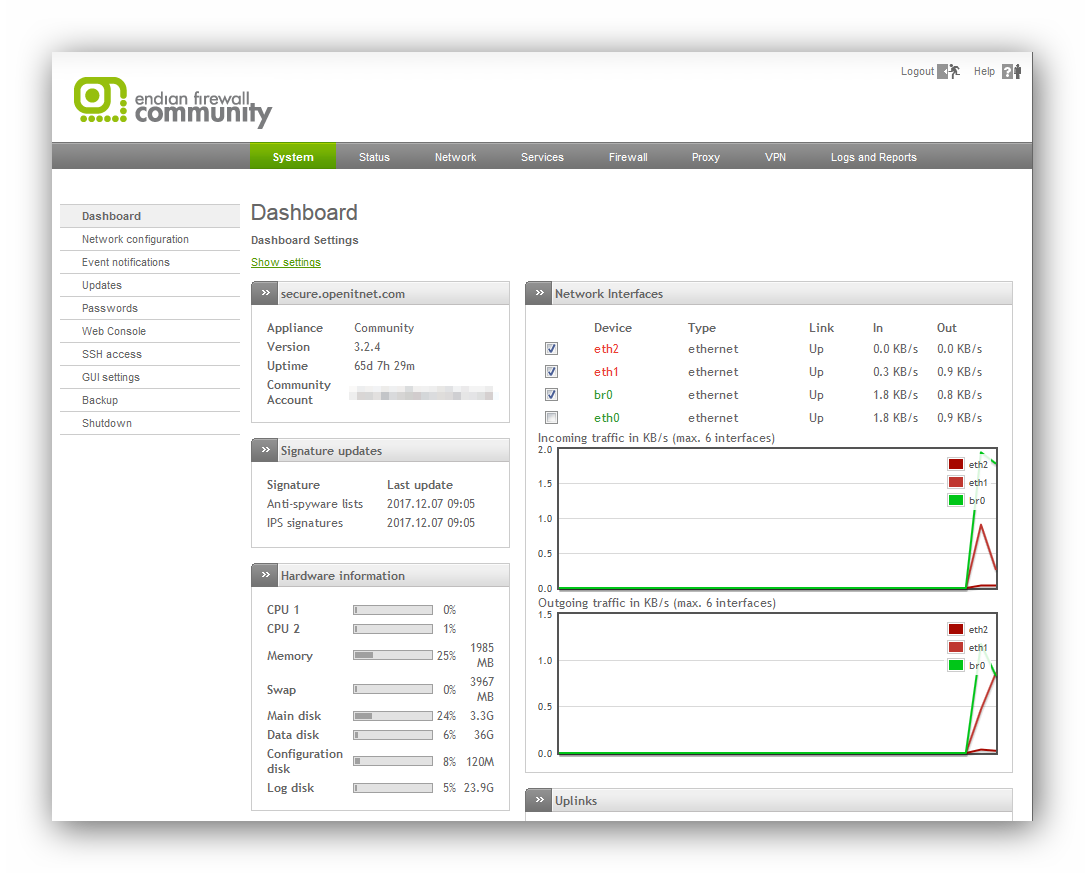

Usando el logo de Windows como tapadera

En esta campaña, los criminales actualizaron un toolkit customizado para emplear diferentes vulnerabilidades y usaron esteganografía para ocultar al antivirus payloads maliciosos.

La esteganografía es el acto de esconder información en otros archivos aparentemente normales como pueden ser archivos de audio, video o imágenes como en este caso. El uso más habitual es ocultar información secreta, en el caso del malware se emplea para evitar la detección. Por ejemplo, un atacante podría crear una imagen que se puede visualizar correctamente pero a la vez ocultar código malicioso que se puede extraer de la misma.

En la muestra descubierta por Symantec, Witchetty utiliza esteganografía para esconder una backdoor encriptada con XOR en una antigua imagen bitmap del logo de Windows.

El archivo se encuentra alojado en un servicio de cloud de confianza en vez de en el servidor de command and control (C2) del atacante, así las posibilidades de provocar alertas de seguridad cuando se descargue el archivo se minimizan.

«Esconder el payload de esta manera permitía a los atacantes hostearlo gratuitamente en un servicio de confianza»

«Es mucho menos probable que salten las alarmas por descargas de sitios habituales como GitHub en comparación a servidores de command-and-control (C2) controlados por los atacantes.»

La ofensiva comienza con los atacantes consiguiendo acceso a la red interna a través de las vulnerabilidades de Microsoft Exchange ProxyShell (CVE-2021-34473, CVE-2021-34523, y CVE-2021-31207) y ProxyLogon (CVE-2021-26855 y CVE-2021-27065) para subir webshells a servidores vulnerables.

Después, los atacantes descargan la backdoor oculta en la imagen, que les permite realizar lo siguiente:

- Realizar acciones sobre ficheros y directorios.

- Empezar, listar o terminar procesos.

- Modificar el registro de Windows.

- Descargar payloads adicionales

Un toolkit customizado

Witchetty también incluía un proxy customizado para convertir el ordenador infectado en «un servidor al que el C2 se coneta como cliente, en vez de al revés».

Otras herramientas incluían un escáner de puertos y utilidades personalizadas de persistencia que se añadían al registro como un supuesto componente de NVIDIA.

Junto con estas herramientas customizadas, Witchetty usa aplicaciones estandarizadas como Mimikatz para descargar las credenciales de LSASS y abusa de «lolbins» en el host, como CMD, WMIC y PowerShell.

TA410 y Witchetty siguen representando un peligro para organizaciones gubernamentales en Asia, África y el resto del mundo. La mejor forma de prevenir sus ataques es ir aplicando los parches de seguridad conforme van saliendo.

En esta campaña, los actores maliciosos se apoyan en las vulnerabilidades más recientes de este último año para acceder a la red interna, aprovechándose de sistemas públicos pobremente administrados.

Fuente: Hispasec.com